LDAPユーザー認証を構成する

LDAP(Lightweight Directory Access Protocol)を使用してユーザーを認証できます。Administrator、Operator、ViewerとしてログインするユーザーのグループDNを使用して、ユーザーロールを指定します。

システムには、admin、operatorユーザーは各1人しかいません。LDAPユーザーは、adminまたはoperatorとしてログインする必要があり、独自のプライベートプロファイルを持っていません。admin、operator、viewerという名前のLDAPユーザーはすべて無視され、代わりにローカルアカウントが使用されます。

LDAP Authenticationを有効にすると、LDAP認証は通常のシステムユーザー名とパスワードの代わりになります。これらのアカウントのパスワードを使用して、admin、operator、viewerとしてログインできます。

LDAPが有効で、viewer アカウントにパスワードが設定されていない場合(global viewer passwordが設定されていないか、channelでglobal passwordが空白の場合)、LDAPはローカルビューアアカウントと並行して動作するのではなく、ローカルビューアアカウントを置き換えます。この場合、viewerはLDAPで認証する必要があり、空白のパスワードを持つ初期設定のviewerアカウントを使用してログインすることはできません。

セキュリティ上、ローカルアカウントのパスワードを設定する必要があります。LDAPユーザー認証を構成する を参照してください。

下記の手順は、事前に構成されたLDAPサーバーがあることを前提としています。サーバーは匿名バインディングがサポートされているか、検索アクセス権限を持つ特別なバインドアカウントを持っている必要があります。Active Directoryは匿名バインディングをサポートしていないことに注意してください。 LDAP referral、restriction、failovers はサポートされていません。

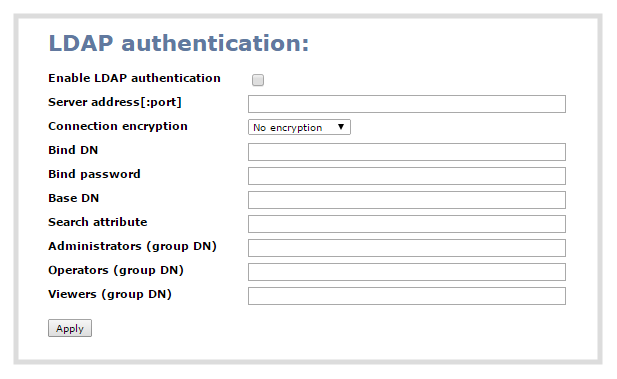

管理者画面でLDAP authentication を設定する

1.admin 権限で管理者画面にログインする。参照:管理者画面へ接続する

2.Configuration メニューの Security を選択し、設定ページを開く。

3.LDAP authentication の Enable LDAP authentication にチェックを入れる。チェックボックス のチェックを外すと無効になります。

4.Server address[:port]欄にLDAPサーバーのサーバーIPアドレスと(オプションとして)ポートを入力する。例えば、192.168.1.101:389です。

5.Connection encryption のドロップダウンで、LDAPサーバーで使用される暗号化のタイプを選択する(使用されている場合)。

| Connection encryption | Description/Default port used |

|---|---|

| No Encryption | LDAPサーバーへの接続に暗号化は使用されません。初期設定のポートは389です。 |

| SSL | LDAPサーバーへの接続にはSSL暗号化が使用されます。初期設定のポートは636です。 |

| TLS/STARTTLS | 接続は初め暗号化されておらず、TLS暗号化にアップグレードされて使用されます。 初期設定のポートは389です。 |

6.Base DN 欄とBind password 欄で、LDAPバインドの完全修飾DNとパスワードを指定する。これらの項目は、LDAPサーバーが匿名バインディングをサポートしていない場合にのみ必要です。

7.Base DN 欄でエントリを検索するbase Objectを指定する。このオブジェクト、ベースDNから始まるサブツリー全体を検索します。

8.(オプションとして)初期設定では検索属性はuidであり、UNIX環境に適しています。必要に応じて Search attribute 欄に異なる値を指定できます。Active Directory 環境ではユーザー プリンシパル名(UPN)を指定します。この属性の値はベースDNで一意である必要があります。

9.Administrators(group DN)欄でグループユーザーの識別名を指定する。指定されたグループに管理者(Administrator)アクセスを許可するためユーザーは member または unique Member 属性を持っている必要があります。空白のままにすると、LDAPではAdministrators がサポートされません(ただし、OperatorsとViewersでは引き続き使用できます)。

10.Operators(group DN)欄でグループの識別名を指定する。グループユーザーは、Operatorとしてログインするためにこのグループに参加している必要があります。オペレーター(Operator)アクセスを許可するためユーザーは指定したグループの member または unique Member 属性が必要です。空白のままにすると、LDAPではOperatorがサポートされません(ただし、AdministratorsとViewersでは引き続き使用できます)。

11.Viewers(group DN)欄でグループの識別名を指定する。グループユーザーは、Viewerとしてログインするためにこのグループに参加している必要があります。Viewerアクセスを許可するためユーザーは指定したグループの member または unique Member 属性が必要です。空白のままにすると、LDAPではViewersがサポートされません(ただし、AdministratorsとOperatorsでは引き続き使用できます)。

12.Apply をクリックする。

13.Pearl Nanoを再起動する。Configurationメニューの Maintenance を選択し、開いたページの Reboot Now をクリックします。

14.再起動が完了したら、Adminとして管理者画面に再度ログインし、すべての変更が適用されたことを確認する。

LDAPサーバーのユーザーがadminまたはviewerページにアクセスすると、ユーザー名とパスワードの使用を求めるプロンプトを表示します。 Active Directoryサーバーの場合、ユーザーはLDAPパスワードに加えて、完全修飾ユーザー名(つまり、username @ domainname)を入力する必要があります。

ユーザーは、システムに対して1回、表示するchannelごとに1回認証する必要があります。つまりユーザーには、まずシステムにログインするためのプロンプト(システム名が表示されます)と、channelにログインするための2回目のプロンプト(channel名が表示されます)が表示されます。